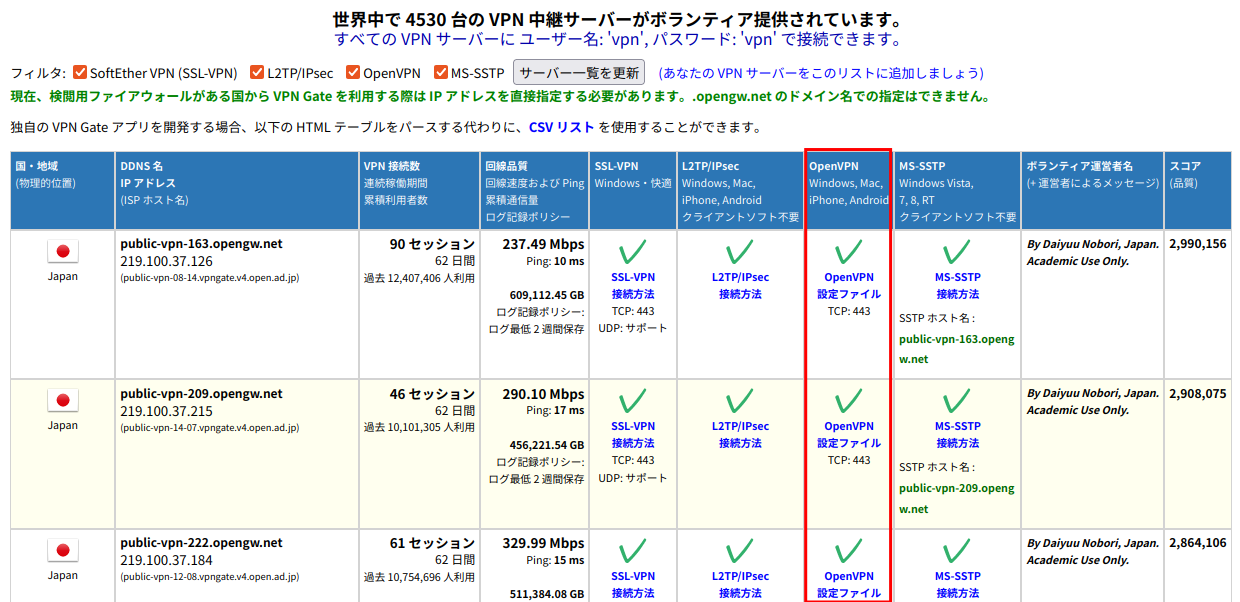

Lubuntu24.04LTSにOpenVPNの設定をしてみました。利用したVPNサーバーは筑波大学の学術実験プロジェクトのものです。サイトには利用できるVPNサーバーの一覧があります。利用したいVPNサーバーを決めて「OpenVPN設定ファイル」をクリックします。

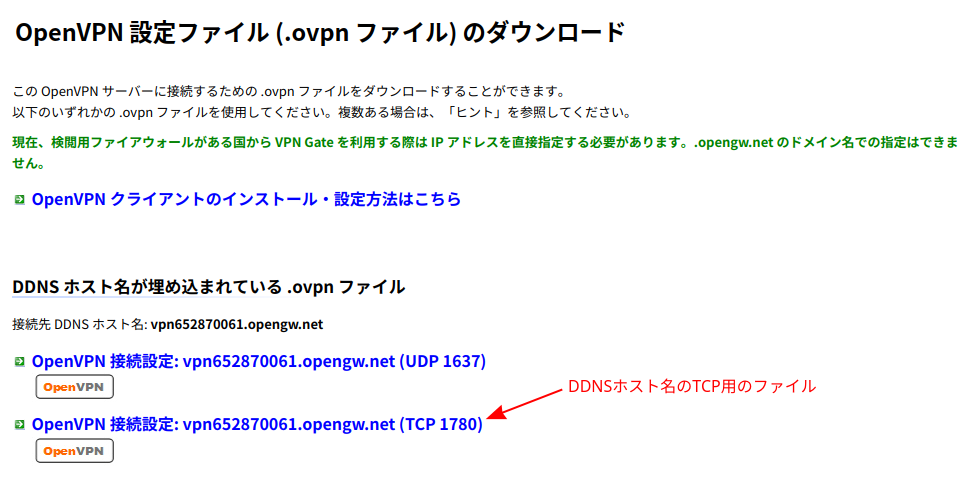

OpenVPN設定ファイルのダウンロード画面が表示されます。DDNSホスト名が埋め込まれているovpnファイルと、IPアドレスが埋め込まれているovpnファイルがあります。どちらにするかですが、サイトには以下のヒントが記載されています。

多くの場合は、DDNSホスト名が埋め込まれている.ovpnファイルを使用することを推奨します。接続先のVPNサーバーのIPアドレスが変化しても、DDNSホスト名は変わらないためです。ただし、いくつかの国・地域では opengw.net という DDNSのドメイン名へのアクセスが禁止されている場合があります。このような場合は、IPアドレスが直接埋め込まれている.ovpnファイルを利用してください。

上記にUDPとTCPの両方のプロトコルへのリンクがある場合は、いずれか安定して接続できるほうを利用してください。一般的に、ポート番号が2000以下であれば安定して利用できます。多くのファイアウォールではTCPを通過し易いですが、もしUDPが利用可能な場合は高速なUDPをお勧めします。

今回はDDNSホスト名が埋め込まれているTCPのovpnファイルをダウンロードします。

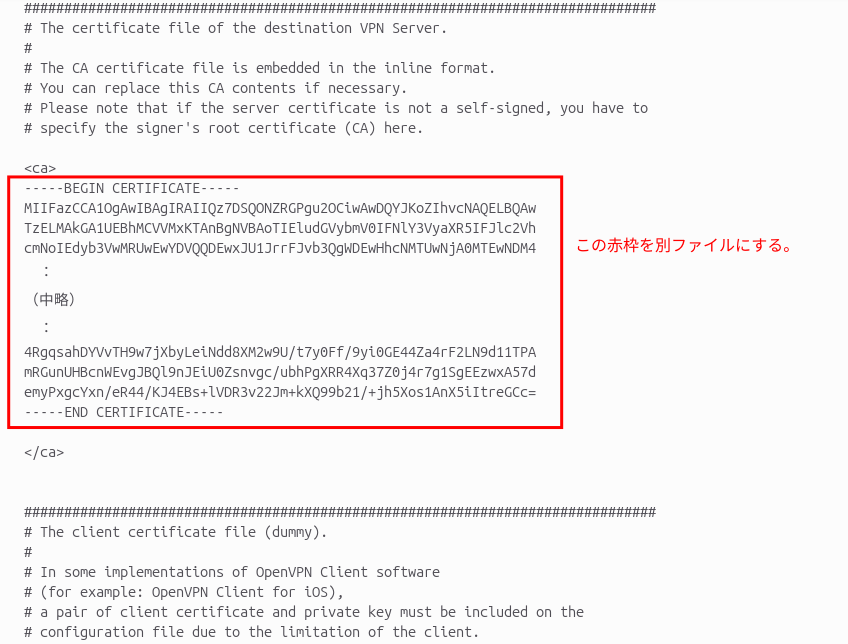

ダウンロードしたovpnファイルですが、Lubuntuではこのファイルをそのまま取り込めません。必要な部分を切り出して別のファイルを作成します。作成するファイルは以下です。

CA証明書

ユーザー証明書

ユーザープライベートキー

CA証明書を作成します。ovpnファイルから <ca> 〜 </ca> で囲まれた部分を切り出します。

切り出した部分を別ファイル(テキストファイル)にして保存します。保存する際のファイル名はovpnファイルの末尾に -ca を付けて拡張子を.pemに変えたものです。

ovpnファイル

vpngate_vpn165275781.opengw.net_tcp_995.ovpn

↓

CA証明書

vpngate_vpn165275781.opengw.net_tcp_995-ca.pem

同様にユーザー証明書、および、ユーザープライベートキーを作成します。

ユーザー証明書

<cert> 〜 </cert> で囲まれた部分を切り出す。

ovpnファイルの末尾に -cert を付けて拡張子を.pemに変える。

↓

vpngate_vpn165275781.opengw.net_tcp_995-cert.pem

ユーザープライベートキー

<key> 〜 </key> で囲まれた部分を切り出す。

ovpnファイルの末尾に -key を付けて拡張子を.pemに変える。

↓

vpngate_vpn165275781.opengw.net_tcp_995-key.pem

これらの3ファイルはOpenVPNの設定の際に使用します。

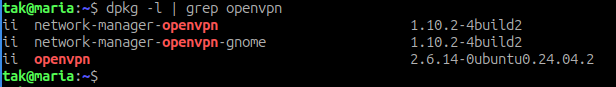

OpenVPNの設定をする前にパッケージの確認をしておきます。LubuntuでOpenVPNを使用するには以下のパッケージが必要です。

network-manager-openvpn

network-manager-openvpn-gnome

見てみると network-manager-openvpn は入っていましたが network-manager-openvpn-gnome は入っていないようでした。ですのでインストールをします。

$ sudo apt install network-manager-openvpn-gnome

インストールされたパッケージの確認をします。

$ dpkg -l | grep openvpn

それではOpenVPNの設定をしていきます。

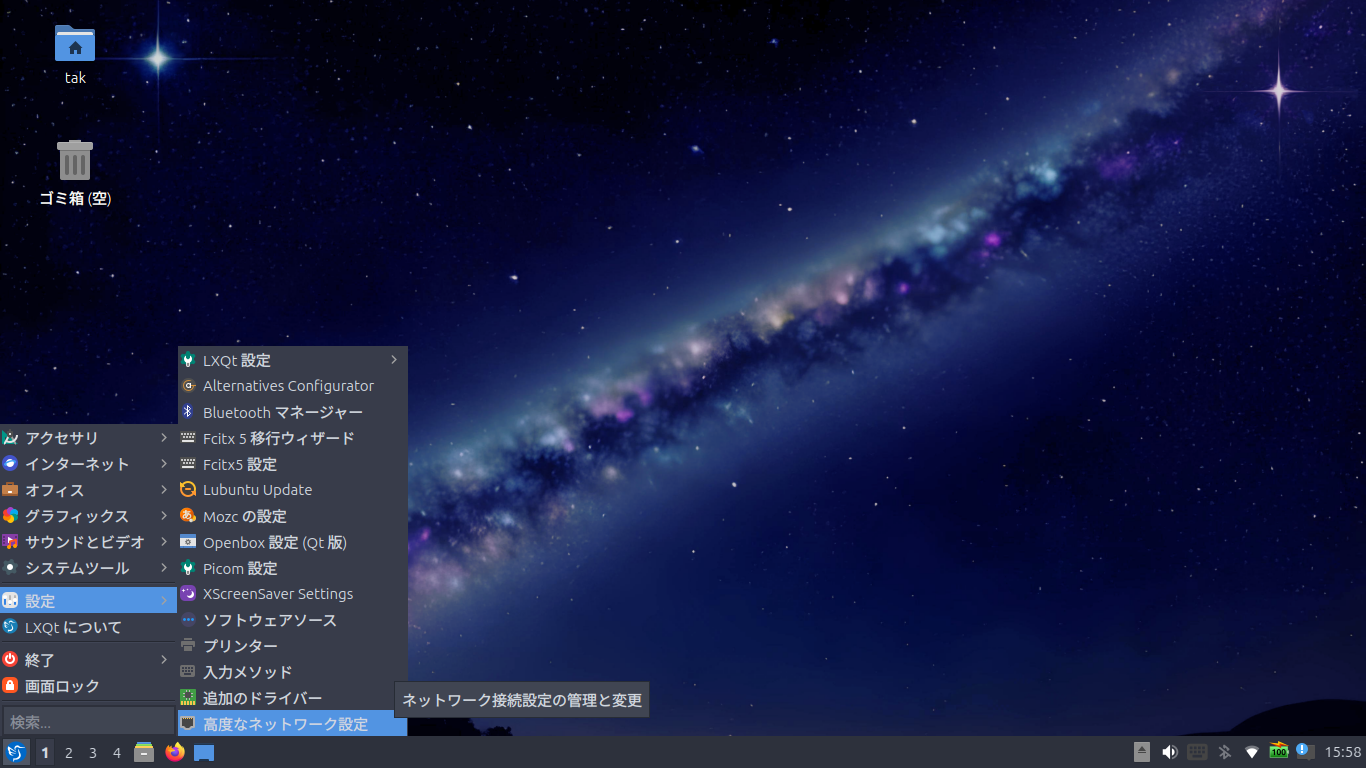

Lubuntuの左下の青い鳥のマークから 設定 ⇒ 高度なネットワーク設定 とたどります。

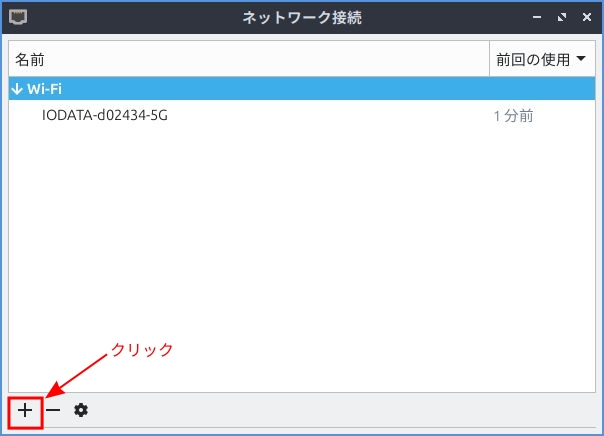

ネットワーク接続の画面が表示されます。

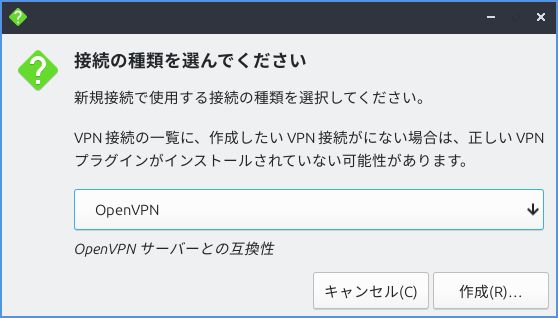

「+」のボタンをクリックすると「接続の種類を選んでください」の画面が表示されますのでOpenVPNを選択します。

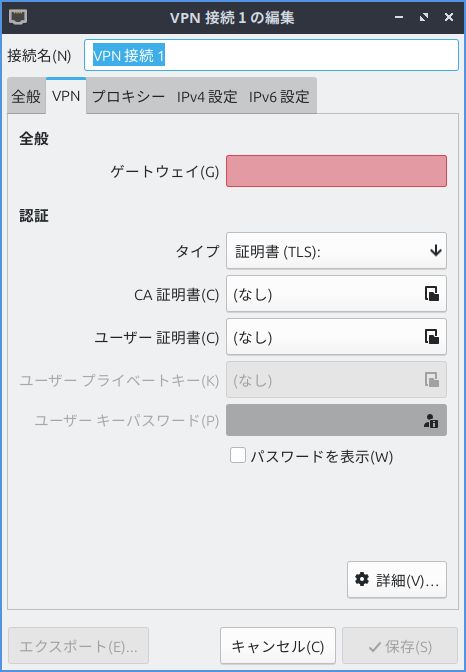

「作成」ボタンをクリックします。OpenVPNの設定画面が表示されます。

VPNタブに何も設定が表示されていない場合は network-manager-openvpn-gnome がインストールされているかを確認してみてください。

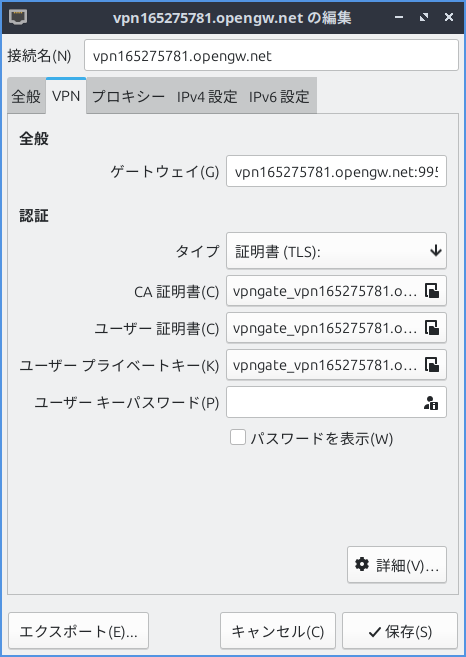

VPNタブで設定をする項目は以下です。

ゲートウェイ

タイプ

CA証明書

ユーザー証明書

ユーザープライベートキー

詳細ボタン

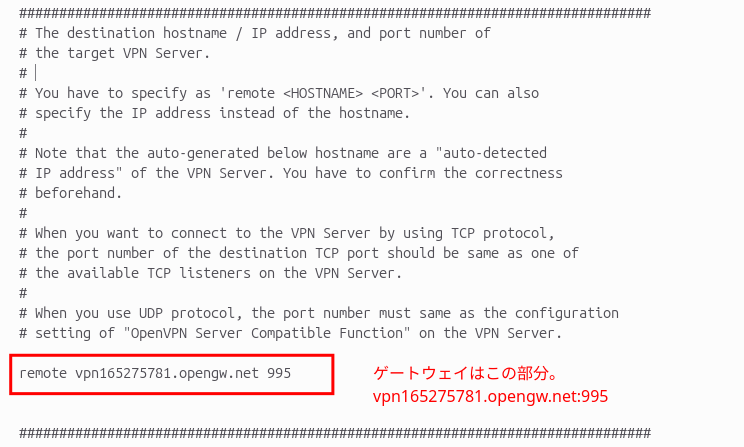

ゲートウェイにはovpnファイルに記載のある remote の部分(サーバー名とポート)を抜き出します。

サーバー名とポートは「:」でつなげます。①のような記載だった場合は②のように設定します。

①remote vpn165275781.opengw.net 995

↓

②vpn165275781.opengw.net:995

タイプには「証明書(TLS)」を選択します。

CA証明書、ユーザー証明書、ユーザープライベートキーには事前に用意したそれぞれのファイルを指定します。

vpngate_vpn165275781.opengw.net_tcp_995-ca.pem

vpngate_vpn165275781.opengw.net_tcp_995-cert.pem

vpngate_vpn165275781.opengw.net_tcp_995-key.pem

「詳細」ボタンをクリックします。

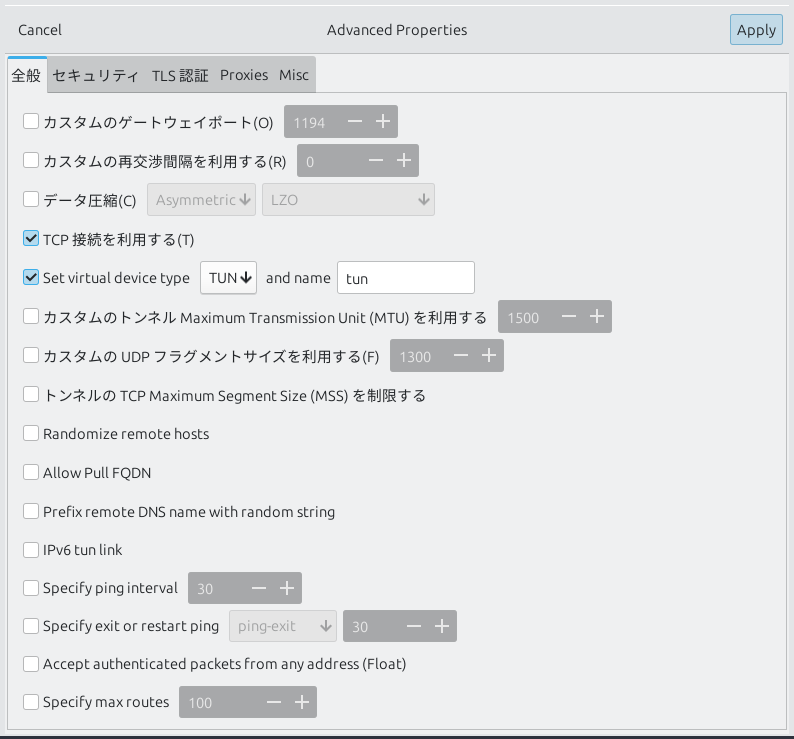

詳細画面の全般タブの設定内容です。

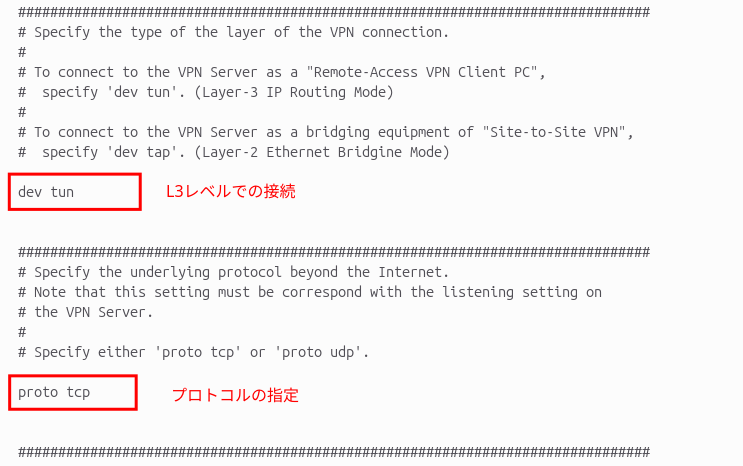

「TCP接続を利用する」および「Set virtual device」の項目にチェックを入れます。バーチャルデバイスは tun という名前でタイプは「TUN」を選びます。プロトコルはTCPでL3レベルでの接続の設定です。ovpnファイルでは以下の部分になります。

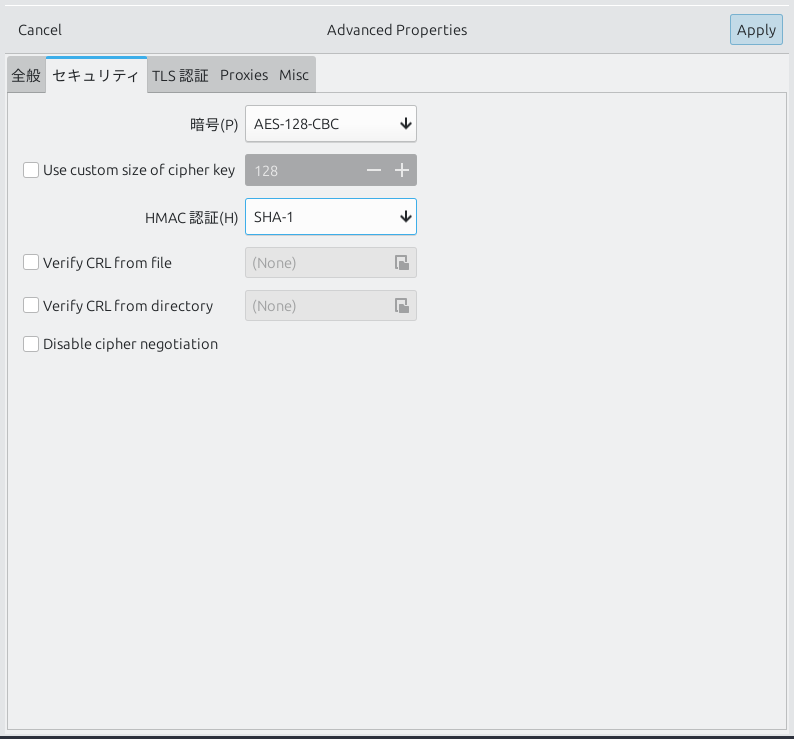

詳細画面のセキュリティタブの設定内容です。

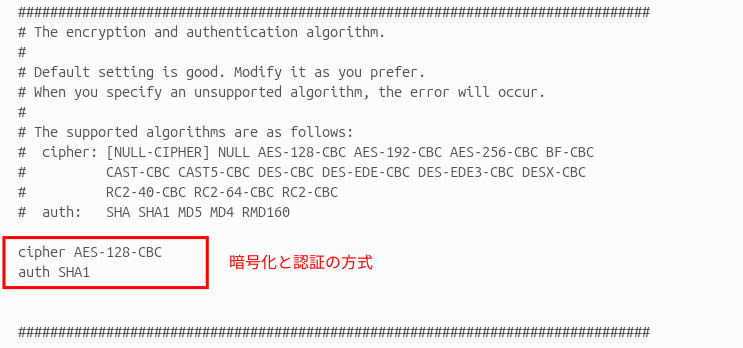

暗号は「AES-128-CBC」、HMAC認証は「SHA-1」にします。ovpnファイルでは以下の部分になります。

詳細画面のTLS認証、Proxies、Miscのそれぞれのタブはデフォルトのままです。

右上の「Apply」ボタンをクリックして詳細画面を閉じます。

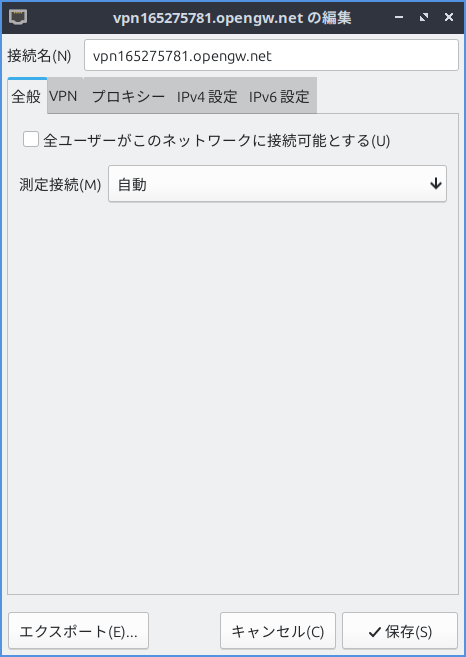

全般タブの設定内容です。

「全ユーザーがこのネットワークに接続可能とする」のチェックは外しておきます。

プロキシー、IPv4設定、IPv6設定のそれぞれのタブはデフォルトのままです。

すべての設定が完了したら「保存」ボタンをクリックして画面を閉じます。

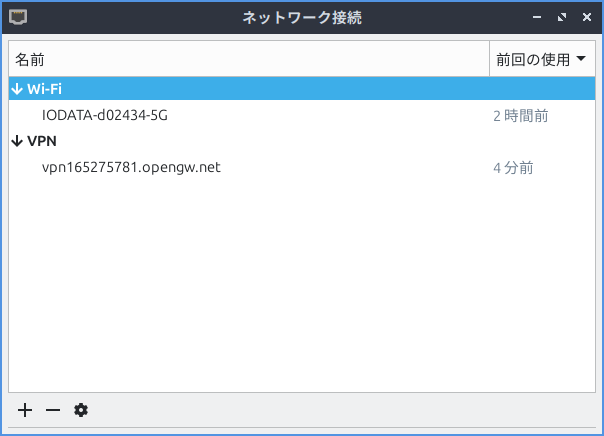

ネットワーク接続の画面にVPNの設定が追加されます。

それではVPN接続をしてみます。

右下のネットワークのアイコン(扇型のマーク)をクリックして「既知の接続」からOpenVPNを選びます。

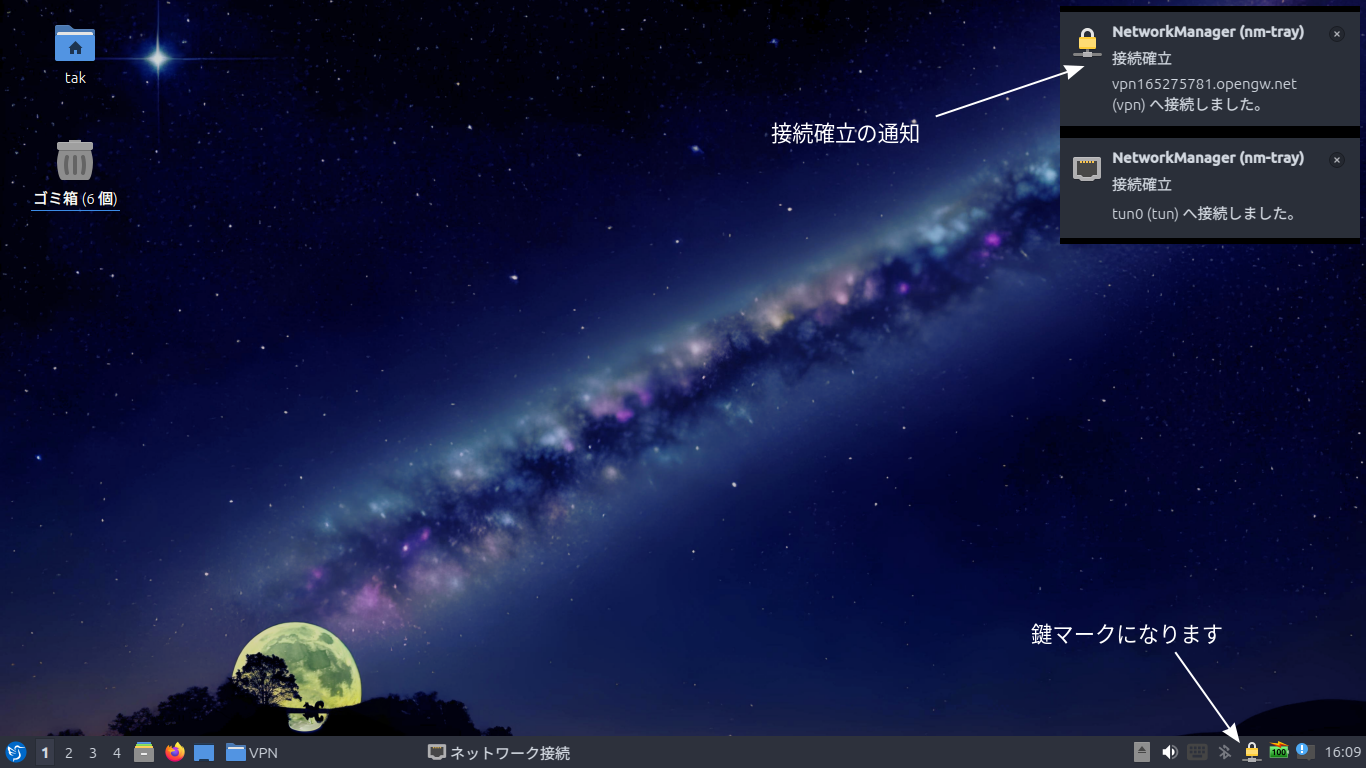

接続が確立します。

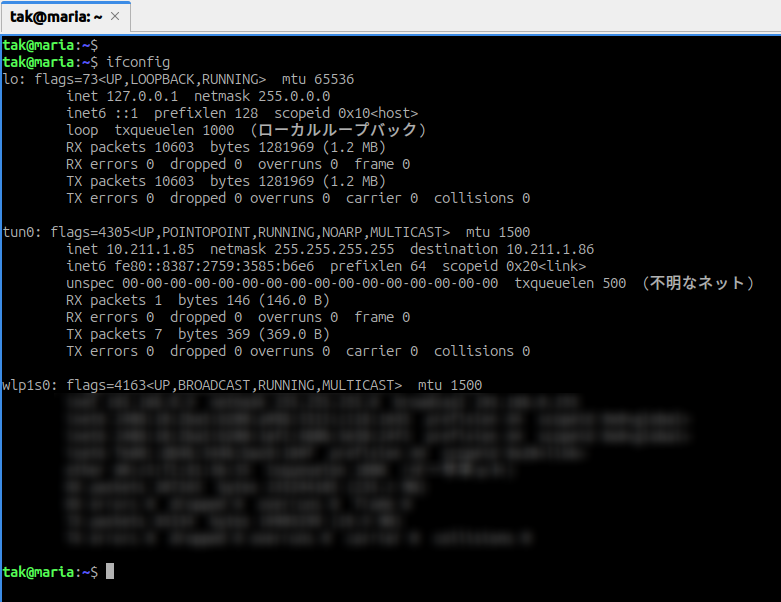

ifconfigでIPアドレスを見てみるとVPNトンネルが作成されていることがわかります。tun0の表示のところです。

切断する際は右下の鍵マークをクリックして「アクティブな接続」からOpenVPNを選びます。