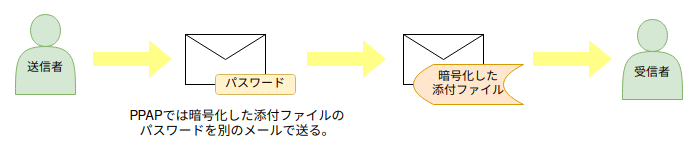

2022年に入り、PPAPを禁止する企業が大幅に増えているようです。PPAPは、添付ファイルを暗号化して送ってから別のメールで復号用のパスワードを送るやり方です。今までPPAPを問題なく使っていたのに、どうして今になって脱PPAPと言われるようになったのでしょうか?

そもそもPPAPが普及した理由は、企業の情報漏洩を防ぐことが目的だったからだと思います。社員へ周知して徹底させれば、情報漏洩の対策になります。

- PPAPでは暗号化した添付ファイルとパスワードを別のメールで送るため、両方のメールを同じ宛先に誤送信しなければ情報漏洩にはつながらない。

- 添付ファイルが暗号化されているため通信経路で盗聴されても情報漏洩はしない。

PPAP導入時は、宛先を確認してからメールする、添付するファイルが間違っていないことを確認してからメールする、という意識があったかもしれませんが、慣れてくると確認がおざなりになり、意識が低くなってしまったように思われます。またPPAPツールの普及により、添付ファイルを送った相手に自動でパスワードを送ってしまうこともあるのではないでしょうか。

仮にパスワードを送る前に運良く宛先間違いに気づいたとしても、添付ファイルを送ってしまった後となると、受信者に解読される危険はあります。パスワード解析ツールを使えばパスワードが6桁未満だと20秒もあれば解読されてしまうようです。

通信経路においても通常は暗号化したファイルの経路とパスワードの経路は同じなる確立は高く、両方を盗聴されることは考えられます。

ですので、もともとPPAPは穴のあった対策だったのかもしれません。

では、これらの事実に気付いてきたことが脱PPAPの流れになったのか?というと違います。脱PPAPの動きとなった決定的な事件が2021年の暮れから2022年にかけて起こりました。Emotetです。2022年3月には爆発的に増えているようです。2020年に猛威を奮ったウィルスでしたが、復活しました。

Emotetは、メールを介して広がるマルウェアです。悪意あるコードを仕込んだWordやExcelのマクロファイルを添付ファイルにしてターゲットにメールを送りつけます。ターゲットが添付ファイルを開きマクロを実行するとEmotetに感染してしまいます。

Emotetがこれほど広がった理由に、PPAPが大きく関わっています。

それは、PPAPでは添付ファイルを暗号化しているため受信者側ではウィルスの検知ができないからです。PPAPは送信者目線で情報漏洩を防ぐことに重点を置いていましたが、受信者目線で言うとリスクでしかありません。ですので多くの企業がPPAP禁止を打ち出しました。自分の会社では暗号化された添付ファイルを受け取りませんと。情報漏洩を防ぐことよりも、そもそものセキュリティ対策である外部からの侵入を防ぐことのほうが大事だと考えたのです。これが今になって脱PPAPとなった理由と考えます。

Emotetを防ぐために脱PPAPは必要と思いますが、ファイルの受け渡しを考えるとすぐに切り替えられるわけでもないので、脱PPAPにはもう少しだけ時間がかかるかと思います。